全社的なセキュリティポリシー改善にまでつながる

攻撃者目線の侵入テスト

- 業種

- 官公庁・公共サービス

- 従業員数

- 500名以上

- 課題

- 外部からの攻撃を中心に対策を重ねてきたが、内部に侵入された想定での試験は未実施

中央競馬の開催に関して幅広くITシステムの運用保守、開発を手掛けるJRAシステムサービス株式会社。この度、アクセリアがご紹介した[GMOサイバーセキュリティ byイエラエ]にペネトレーションテストのご発注をいただきました。今回はVANサービス部の中野様に実施の背景や選定ポイント、実施後の効果についてお伺いさせていただきました。

VANサービス部 中野様

- 導入前の課題

-

外部からの攻撃を中心に対策を重ねてきたが、内部に侵入された想定での試験は未実施

より強固なセキュリティ体制を構築するため、情報漏洩防止の観点から、内部ネットワークの脆弱性についても調査を行いたく、想定脅威をもとに実際に疑似的な攻撃をしかけて影響を確かめるペネトレーションテストの実施を検討。

- 選んだ理由

-

信頼できる会社からの紹介

国内外のCTFコンテストで入賞実績を持つホワイトハッカーを多数抱える技術力の高い会社として、アクセリアから紹介があったため。

- 成果・効果

-

攻撃者の視点をより深く理解し、改善につなげることができると感じた

全社サーバの対応や全社のセキュリティポリシーの改善にまでつながり、大きく当社のセキュリティレベルを向上することにつながった。

該当サービスだけではなく全社的な取り組みに広げるなど、提案・報告内容に満足している。

導入前の課題

外部からの攻撃を中心に対策を重ねてきたが、内部に侵入された想定での試験は未実施

当社は中央競馬を支えるデジタル先端企業として、ITシステムの提供を行っています。今回はJRA-VANという競馬情報サービスに関するペネトレーションテストを依頼しました。JRA-VANでは住所や名前、メールアドレスなど多くのユーザーの個人情報を取り扱っています。セキュリティに関しては十分に注意をしており、兼ねてから年に1度以上のセキュリティ診断を実施するなど、改善を重ねて強固なシステムを構築しています。一方これまで外部からの攻撃を中心に対策を重ねてきましたが、内部に侵入された想定での試験については実施をしたことがありませんでした。

より強固なセキュリティ体制を構築するため、情報漏洩防止の観点から、内部ネットワークの脆弱性についても調査を行いたく、想定脅威をもとに実際に疑似的な攻撃をしかけて影響を確かめるペネトレーションテストの実施を検討しました。

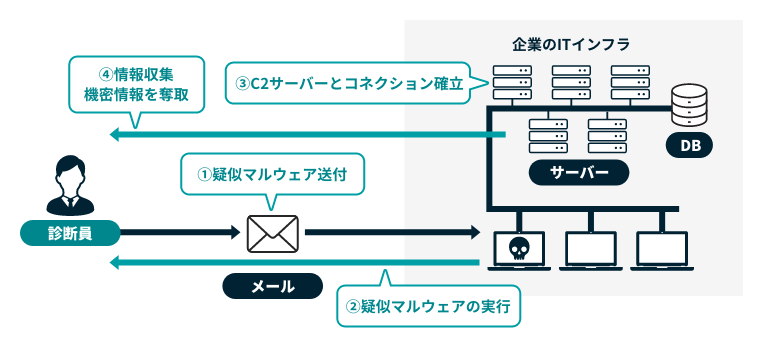

我々がまったく気づいていなかった観点や手法を実施し、新たな脆弱性を発見することでより強固なシステム構築につながる気付きを得たいと思っていました。今回は想定脅威として外部から受信したメールを通じてマルウェアに感染した後、個人情報を盗まれる可能性があるかという観点で調査を行いました。

試験は本番システム稼働中に実施するため、誤動作や本番データに影響が無いかといった懸念がありました。また難易度が高いことが想定されるため、想定したシナリオ通りに本当に実行できるのか、攻撃をしてみたけど結局個人情報を取得するルートは見つからず新たな対策につながる結果が得られないことを心配していました。

選んだ理由

信頼するアクセリアからの紹介で、迷わず発注を決定

成果・効果

攻撃者の視点をより深く理解し、改善につなげることができる

ペネトレーションテストを実施することで脆弱性を複数組み合わせるとどのような影響があるのか、実際に体験することができました。実際に体験をしてみることで攻撃者の視点をより深く理解し、改善につなげることができると感じました。

これまでも標的型攻撃を想定したメール訓練までは全社で実施したことはありますが、今回の実施を通じてクリックした後、実際にどんな影響があるのかというとこまで身をもって体験することができました。

内容の詳細は記載できませんが、ペネトレーションテストを通じて個人情報の奪取に至る可能性があるルートについて示唆をいただき、全社サーバの対応や全社のセキュリティポリシーの改善にまでつながり、大きく当社のセキュリティレベルを向上することにつながりました。該当サービスだけではなく全社的な取り組みに広げていただくなど、非常によいご提案、ご報告をいただき満足しています。

ご利用いただいているサービス

サービスにご興味をお持ちの方は

お気軽にお問い合わせください。

Webからお問い合わせ

お問い合わせお電話からお問い合わせ

平日09:30 〜 18:00

Free Service

ご担当者様のコメント

今後も継続して実施したい

VANサービス部 中野様いままで標的型攻撃訓練を行い、注意を促す程度でしたが、実際に開いたらどうなってしまうか理解することで全社的に意識を高めることができました。標的型攻撃での被害を想定した対策については今後も継続して実施できればと思っています。また今回はJRA-VANに対する想定脅威を検討している中で全社サーバ・ネットワークについても調査しましたが、次回は全社システムを中心としたテストも有効であると思っています。 次回もぜひイエラエさんにお願いしたいと思っていますので、最新の攻撃手法についてアップデートを続けていただき、攻撃者視点でのセキュリティ対策について引き続きアドバイスいただけますと幸いです。