ランサムウェアとは?想定される被害や、主な感染経路・対策方法

はじめに

独立行政法人情報処理推進機構(IPA)は「情報セキュリティ10大脅威 2024」を公開し、組織に対する脅威の1位として「ランサムウェアによる被害」を挙げました。

出典:IPA「情報セキュリティ10大脅威 2024」

被害を未然に防ぐためにはランサムウェアの基本をおさえ、適切な対策をとることが重要です。

この記事では、ランサムウェアと呼ばれるマルウェアの概要や特徴、予想される被害や感染対策などをご紹介します。

▶ランサムウェアの新しい攻撃手法

▶ノーウェアランサムが増加している理由

ランサムウェアとは

ランサムウェアの歴史

初めてのランサムウェア被害の報告は1989年と、かなり古い時期から存在が確認されています。しかし、多くの被害が報告され始めたのは、2000年代半ば頃を迎えてからのことです。

代表的なランサムウェアとしては、2017年に流行した「WannaCry(ワナクライ)」が有名です。その後も、身代金の支払いに応じなければ端末内部の個人情報を流出させるなどと言って二重に脅す二重脅迫を行うランサムウェアなど、さらに悪質な手口を用いた新種が次々と登場しています。

ランサムウェアの新しい攻撃手法

人手によるランサムウェア攻撃

攻撃者が標的となる企業のサーバーなどに侵入して、ウイルスに感染させるランサムウェア攻撃です。標的型攻撃と同様の手法で、標的型ランサムやシステム侵入型ランサムともいわれます。なお標的型ランサムながら、ランサムウェアを用いない攻撃は「ランサム攻撃」と呼ばれます。

二重脅迫 (ダブルエクストーション)、多重脅迫

脅迫行為が二重、三重と多重になるケースもあります。二重脅迫(二重恐喝)は、暗号化したデータを復旧するための身代金を要求したうえで、盗み取っていたデータを用いて、「金銭を支払わなければデータをダークウェブに公開・販売する」というように脅迫を行うものです。他にも要求をのまなければDDoS攻撃を仕掛けるという「ランサムDDoS攻撃」や、ダークウェブだけでなく顧客やその他関係者へも情報漏えいの事実を公開するという「多重脅迫」まで起こっています。

ノーウェアランサム(非暗号化型)

データを暗号化/復号化するプロセスを経ずに行う攻撃もあります。ノーウェアランサム攻撃では、データを暗号化せずに盗み出し、そのデータを公開または販売するなどと脅迫して身代金を要求します。データの暗号化・復号化ではなく、データの公開や販売を脅迫の道具としているのです。新しい攻撃手法ですが、近年被害が増加しています。

ノーウェアランサムが増加している理由

・効率的でローコストであるため

1つめは、ノーウェアランサムが攻撃者にとって効率的な方法だからという理由です。従来のランサムウェア攻撃は、ランサムウェアを用いてデータを暗号化し、データの復号化を条件として脅迫行為を行う手法でした。この方法では、データを暗号化するための専門的な知識が必要です。しかしノーウェアランサムは、ランサムウェアを使うことなくデータを盗み取り金銭を要求するというシンプルな手口です。このことから攻撃者がランサムウェアの専門的な知識を得る必要はなく、ローコストとなることが推測できます。

・攻撃先に検知されにくいため

2つめは、攻撃先に検知されにくいことです。従来のランサムウェア攻撃では、VPN機器の脆弱性を利用するなどしてネットワーク内に侵入、不正に高いアクセス権を得る「権限昇格」を行い、データを暗号化……という複数のプロセスを踏みます。時間がかかる分、システム管理者が侵入に気づく可能性があるのです。ノーウェアランサムはデータを盗み取る際に暗号化を行わないため、データの所有者は窃取に気づく機会が少なくなり、発覚までに時間がかかってしまいます。

・攻撃者が復号ツールに対抗できないため

3つめは、復号ツールが進化していて攻撃者が対応できなくなっているためです。ランサムウェアで暗号化されたデータは、システム管理者側が復号ツールを用いて復号化を試みます。近年では海外の優れた復号ツールにより被害を防ぐケースもあり、日本においても警察庁関東管区警察局サイバー特別捜査隊が、ランサムウェア「LockBit」で暗号化されたファイルを復号するツールを開発しています。

攻撃者にとっては高度な技術で復号ツールに対抗するよりも、データ公開・販売を盾にするほうが、手間がなく攻撃の成功率も上がるのです。

ランサムウェア感染で生じる被害とは

端末の動作停止やファイル暗号化による業務停止

ランサムウェアに感染すると、業務用のPCやネットワークの停止や、内部のファイルが暗号化される恐れがあります。PCやその内部データが使えなくなることにより、本来進めるべき業務が止まってしまいます。

医療機関で電子カルテが使えなくなれば診療ができなくなるように、公共性の高いサービスを提供している場合はその影響はさらに大きいものとなります。

業務停止によって生じる損失

企業のPCなどがランサムウェアに感染することで受ける影響は、単に業務が止まってしまうことによる損害だけではありません。その業務停止が長期にわたれば、企業そのものやブランドに対する顧客からの信頼が失われるリスクもあります。

また、業務停止が長時間にわたればその分受ける実質的被害も大きなものになるでしょう。

二重脅迫~多重脅迫による情報流出など

特に悪質なランサムウェアの場合、感染すると身代金を要求するだけでなく、身代金を支払わない場合は個人情報などを流出させると脅すものもあります。そのような身代金要求にともなう脅迫行為(二重脅迫)により、情報の盗難や漏えいが生じることで大きな被害となる場合もあります。

さらにランサムDDoS攻撃によるサービス停止や、顧客や関係各所へのランサムウェア被害の暴露などにより、企業の信頼を失う可能性もあるのです。

ランサムウェア被害例

令和5年に起きたランサムウェア被害で規模の大きいものといえば、7月に日本有数の海港のコンテナターミナルで起きたシステム障害が挙げられます。このケースでは2日あまりに渡って全ターミナルの作業が停止となりました。原因はリモート接続機器の脆弱性で、この脆弱性からランサムウェアが侵入したものと見られています。

出典:警察庁サイバー企画課 令和5年におけるサイバー空間をめぐる脅威の情勢等について

ランサムウェアの主な感染経路

メールの添付ファイルやリンクの展開

悪意ある第三者によって送りつけられたメールに添付されたファイルや、本文に含まれるリンクにランサムウェアが仕込まれているケースです。

ランサムウェアが仕込まれたメールの添付ファイルを不用意に展開してしまったり、リンク先を訪問してしまったりすることにより感染します。

不正なソフトウェアやファイルのダウンロード

悪意ある第三者が送りつけた、悪質な不正ソフトウェアやファイルをダウンロードすることで、ランサムウェアに感染してしまう場合があります。

送られてきたソフトウェアやファイルは一見無害なものを装っているなど、受け取り手を安心させる手口が用いられていることも少なくありません。

不正なWebサイトの閲覧

メールやメッセージアプリのリンクなどに不正なWebサイトへのリンクが埋め込まれており、それを訪問して閲覧することで感染するケースもあります。訪問先の不正サイトは一見正規のサイトに見えるよう巧妙に作られていることが多いため注意が必要です。

ランサムウェア感染を防ぐための対策

ランサムウェアの被害を防止するには、まず感染しないことが第一です。ここでは、日常的に行いたいランサムウェアの感染防止策をご紹介します。

OS・ソフトウェアを定期的に最新の状態にアップデートする

OSやソフトウェアの脆弱性を狙った感染もあります。そのため、PCのOSや各ソフトウェアは、最新バージョンであるかどうかこまめに更新状況を確認しましょう。

なぜ更新状況の確認が大切かというと、各ソフトウェアに脆弱性が見つかると、その都度最新の修正バージョンが提供されるためです。最新バージョンでないソフトウェアが見つかったらすぐに最新のバージョンへ更新を行いましょう。

ウイルス対策ソフトを活用する

既に導入している企業が多いと思いますが、業務で使用するPCなどの端末には必ずウイルス対策ソフトを常駐させましょう。ランサムウェアをはじめとする各種マルウェアの発見と駆除に役立ちます。

ただし、新たな未知のマルウェアは日々生み出されています。それらに感染しないためにも、対策ソフトのバージョンは常時最新の状態を保っておく必要があります。

安易に受信メールの添付ファイルを開いたり、リンクを訪問したりしない

送られてきたメールの添付ファイルやリンクは、内容をよく確認して正規のものであると分かるまで展開しないようにしましょう。確認した上で心当たりのないものについては、絶対にファイルの展開やリンクの訪問を行わないでください。

データバックアップをこまめに行っておく

万一ランサムウェアに感染し、不具合が発生しても復旧ができなかった場合、端末を初期化する必要が出てきます。やむを得ず初期化を行うと、端末内部の保存データがすべて失われてしまいます。

被害を受けてしまっても可能な限りデータを失わないよう、データのバックアップは定期的に行いましょう。

| 参考コラム:企業が行うべきデータバックアップとは?オンラインバックアップのメリット・デメリット |

ランサムウェアに感染してしまったときにすべきこと

インターネットや社内ネットワークから当該端末を遮断する

ランサムウェアに感染した端末は、可能な限り早くすべてのネットワークから遮断しなければなりません。すぐに感染が疑われる端末のLANケーブルを抜いたり、無線ネットワーク接続を切断しましょう。接続を続けていると、ネットワークを介して社内の他の端末にも感染を広げてしまう可能性があります。

システム管理者へ連絡し、その後の対応を待つ

感染が疑われる端末をネットワークから遮断したら、社内のシステム管理部門や管理者へただちに連絡しましょう。その後は感染した端末は操作せず、管理者側の対応を待ってください。

「No More Ransom」プロジェクトの情報を参照する

「No More Ransom」プロジェクトとは、世界の法執行機関や民間組織が協力してランサムウェア撲滅に取り組むことを目的とした団体です。オランダ国家ハイテク犯罪ユニットやユーロポールの欧州サイバー犯罪センター、民間セキュリティ企業のカスペルスキーやMcAfeeといったセキュリティを専門とする著名な組織が参画しています。日本ではJPCERT/CCや独立行政法人情報処理推進機構(IPA)、一般財団法人日本サイバー犯罪対策センター(JC3)が参画しています。

「No More Ransom」プロジェクトサイトでは、ランサムウェアを特定できるコンテンツの利用や復号ツールのダウンロードなどが可能です。

参考:The No More Ransom Project(日本語版)

万一に備え、ランサムウェア対策としてのバックアップを

IPAはバックアップ方法について、ポイントとして下記3つを挙げています。

■バックアップに使用する装置・媒体は、バックアップ時のみパソコンと接続する

■バックアップに使用する装置・媒体は複数用意し、バックアップする

■バックアップ方式の妥当性を定期的に確認する

出典:IPA「ランサムウェアの脅威と対策」

バックアップに使用する装置・媒体は、バックアップ時のみパソコンと接続する

バックアップをとっていても、保存先の機器がネットワークに接続された状態では、その機器がランサムウェアに感染する可能性があります。

そのため、保存先との通信はバックアップを取得するときのみ接続し、それ以外では接続を切断する必要があります。

バックアップに使用する装置・媒体は複数用意し、バックアップする

バックアップの作成中にランサムウェアに侵入されないとも限らないため、複数のバックアップを作成することも重要です。複数のバックアップがあれば、機器の故障などにも対応できるようになります。

また、IPAではバックアップの作成ルールとして「321ルール」を適用するよう推奨しています。

”重要なデータのバックアップは「321ルール」を適用するようにしてください。321ルールとは、データを3つ持ち(運用データ1つ、バックアップデータ2つ)、2種類の異なる媒体でバックアップし、そのうち1つは異なる場所(オフサイト)で保管する、という理想的なバックアップの方法とされています。”

出典:IPA「日常における情報セキュリティ対策」

バックアップ方式の妥当性を定期的に確認する

ファイルのバックアップがあっても、確実にリストア(復元)できなければ意味がありません。問題なくリストアできるか、現状のバックアップ方式でリスクに耐えることができるかなどを定期的に確認、検討することも重要です。

バックアップサービスを利用して確実・安全なデータバックアップの作成を

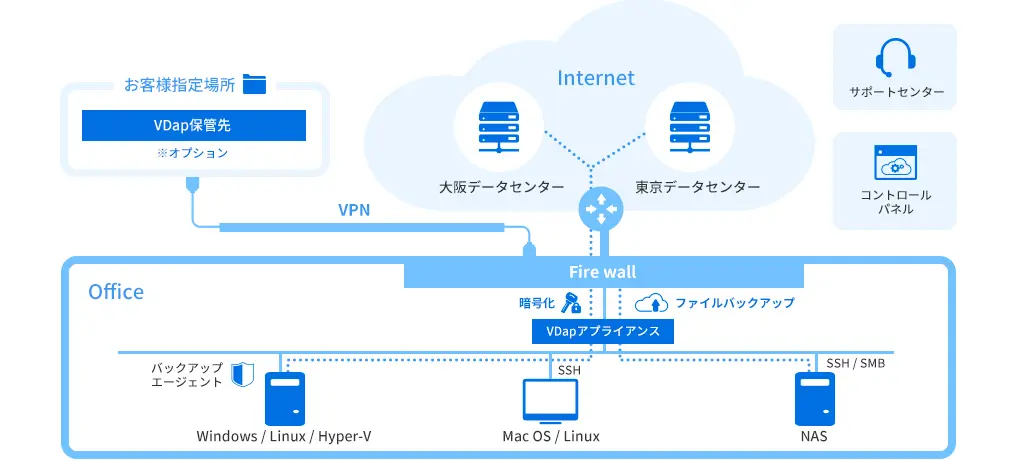

そこでアクセリアでは、ランサムウェア対策にも有効な[データバックアップサービス(VDaP)]をご提供しています。

ローカル環境でのデータ保存だけでなく、計2拠点のクラウド環境へも同時にバックアップデータを複製して保存します。これらが自動で行われるのが最大の特徴で、リストアも簡単に実行が可能です。

また、気づかないうちにランサムウェアに侵入された場合にも対応できるよう、[31世代]までバックアップを保存しておくことが可能なため、感染前の時点・ファイルに戻すことができます。

現状のバックアップ状況や、外部への送信ステータスが分かるコントロールパネルもご提供しますので、いつでも現在のバックアップ状況をすぐに確認できます。都度手動でバックアップを行う負担を自動化によって低減でき、導入・運用コストもリーズナブルです。

ランサムウェア対策のほか、BCP対策をはじめとする災害への備えにも役立つ「データバックアップサービス(VDaP)」。ご興味をお持ちでしたら、ぜひアクセリアまでお気軽にご相談ください。

「データバックアップサービス(VDaP)」について詳しくは、下記をご参照ください。

https://www.accelia.net/service/backup/

サービスにご興味をお持ちの方は

お気軽にお問い合わせください。

Webからお問い合わせ

お問い合わせお電話からお問い合わせ

平日09:30 〜 18:00

Free Service