ペネトレーションテストとは?脆弱性診断との違いも解説

はじめに

ペネトレーションテストは疑似攻撃を行って診断を行うため、正しい知識を有するセキュリティの専門家の手を借りて計画・実施することが理想的です。

この記事ではペネトレーションテストの基本や例、サービスの選び方について解説します。脆弱性診断との違いについても解説しますので、ペネトレーションテストと脆弱性診断のどちらを実施すれば良いのかお悩みの方は、ぜひ参考にしてください。

ペネトレーションテストとは

ペネトレーションテストの目的

ペネトレーションテストでは、侵入や情報詐取など実際に存在するサイバー攻撃を模したテストを行います。情報システムや機器だけでなくネットワークや運用上の問題も含めてテストの対象とし、範囲を絞りながら攻撃シナリオを作成して実施することで、サイバー攻撃のリスクと課題を可視化します。

また、現在適用している情報セキュリティ対策にどれくらいの効果が実際にあるのか、発見したリスクを放置するとどのような危険性があるのか、といったことも測定可能です。

脆弱性診断との違い

ペネトレーションテストと似たようなセキュリティ対策として、脆弱性診断があります。脆弱性診断は、PCやサーバ、ネットワーク、ミドルウェアなど情報システムを構成する要素に対して、脆弱性がないかどうか診断するものです。情報システムや機器を対象としており、運用上の問題は対象外となります。一方のペネトレーションテストは運用も含めてシステム全体を対象としたテストを行います。

また、脆弱性診断は脆弱性を洗い出すことを目的としており、セキュリティ対策の有効性までは考慮しません。ペネトレーションテストでは攻撃者の視点で、攻撃可能か、攻撃目標が達成されるかどうかも評価します。

| 参考コラム:脆弱性診断とは?診断の分類や流れ、おすすめの診断サービスをご紹介 |

ペネトレーションテスト実施の流れ

1.攻撃の調査対象(スコープ)を選定・シナリオを作成

まずは、要望のヒアリングがあります。必要に応じて、システムやWebアプリケーションの構成など、ペネトレーションテストに利用する情報をサービス提供者と共有します。時間をかけて調査対象(スコープ)を絞った後に、攻撃シナリオが作成されます。

2.疑似攻擊

攻撃シナリオに沿って疑似攻撃を実施し、その記録をもとに分析を行います。

疑似攻撃までの具体的な流れは下記です。

・ネットワーク識別

対象ネットワークのホストの洗い出し

・サービス識別

対象ホストで稼働しているプログラムの洗い出し

・脆弱性識別

サービス識別の結果を元に脆弱性を検出

・疑似攻擊実行

脆弱性識別で検出された脆弱性を利用して機密情報の取得やデータ改ざん、サービス妨害を実行

3.報告

サービス提供者からペネトレーション実施結果や問題点、セキュリティ対策の効果と改善案などの報告があります。ユーザは、その結果をもとにセキュリティ対策を講じることになります。

ペネトレーションテストの手法と例

主なペネトレーションテストの種類や実施方法

ペネトレーションテストは、攻撃手法や疑似攻撃の起点などから、下記のような種類があります。

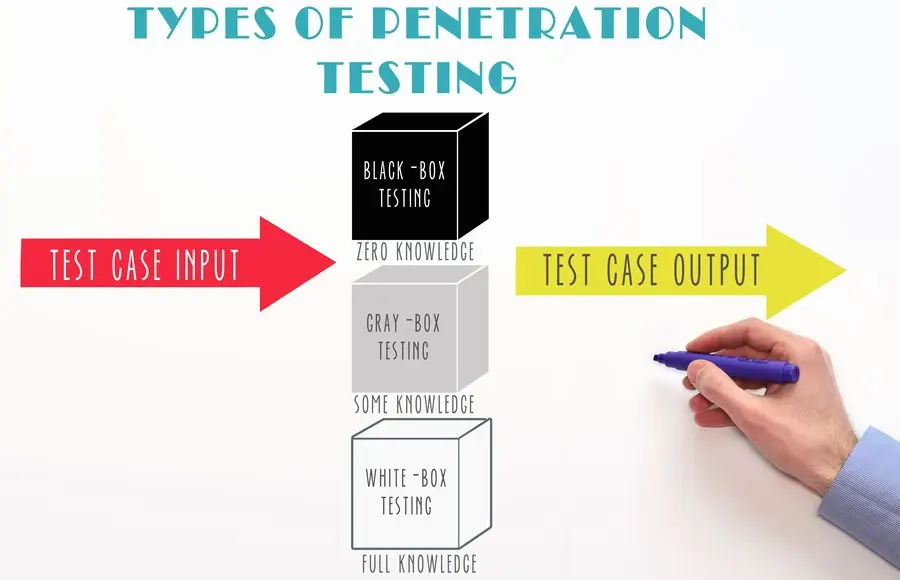

■ブラックボックステスト

システム内部の情報は事前に把握せずに行うテスト

■グレーボックステスト

ある程度システム内部の情報を把握してから行うテスト

ホワイトボックスとブラックボックスの間のテストと言われ、現在では比較的よく用いられる

■ホワイトボックステスト

システム構成や機器など、システム内部の構造を把握することを前提として脆弱性を見つけるテスト

■外部ペネトレーションテスト

インターネットからアクセス可能なシステムに対して、外部から攻撃が行われることを想定したテスト

■内部ペネトレーションテスト

インターネットからアクセスできない内部のシステムに対するテスト

攻撃者は外部から既に侵入している、あるいは内部犯行と想定して実施される

■TLPT(Thread-Led Penetration Test)

脅威ベースのペネトレーションテスト

システムを攻撃する側・防御する側のチームに分かれて疑似攻防を行い、リスクを見つける

ペネトレーションテストの例

ペネトレーションテストの例として、「VPNから組織内部のネットワークに侵入し、組織の顧客情報の窃取する」というシナリオでのグレーボックステストのテスト例をご紹介します。

■目的(ゴール)

管理者権限の奪取および顧客情報サーバ内の情報窃取

■前提

VPNサーバの接続情報を事前に把握し、VPNの脆弱性を突いて攻撃者が侵入

■攻撃の流れ

1、攻撃者はVPNから組織内ネットワークを探索

2、顧客情報サーバを発見、容易なパスワードであったため侵入成功

3、サーバ内アプリケーションの脆弱性を悪用して管理者権限の奪取

4、顧客情報など機密情報を外部に持ち出して情報漏えい

ペネトレーションテスト実施に必要なこと

また、実稼働中の環境でペネトレーションテストを行う場合、システムやユーザーへの影響を考慮しなければなりません。実施者のアサイン、事前情報の提供など、社内の関係各所との調整も必要です。

ペネトレーションテストサービスを選ぶポイント

セキュリティ対策として、ペネトレーションテストを実施したいと考えている方も多いでしょう。では、実際にペネトレーションテストを行う場合、何から始めれば良いのでしょうか。

ペネトレーションテストは専門家の手を借りるのが吉

ペネトレーションテストの実施方法は大きく分けて2つあります。一つは自社の人員がツールを使用して行う方法、もう一つは外部に委託する方法です。

ペネトレーションテストは専門的であるため自社の人員だけで行うのは難しく、多くの場合、外部に委託することになります。ペネトレーションテストを実施する際は、まず外部のサービスを探すところから始めましょう。

ペネトレーションテストサービスは提供する企業によって、実施する手法や成果、価格が異なります。検討にあたっては複数のサービスを比較することがおすすめです。

経産省の「情報セキュリティサービス」

サービス選定のヒントとなるのが、経済産業省が定義する「情報セキュリティサービス基準」です。この基準では、情報セキュリティサービスの一定の技術要件や品質管理要件が示されています。この基準を目安とすれば、品質の維持・向上に努めているサービスを選びやすくなるでしょう。

提供企業内の資格保有者の数

企業内の資格保有者の数も、サービス選びの検討材料となります。ペネトレーションテストには国際資格があり、代表的な資格として、GPEN(GIAC Penetration Tester)が挙げられます。GIACは高度な情報セキュリティ技術を保有することを証明する資格で、GPENもその1つです。

このような国際資格を保有する技術者数を把握することも、企業の技術力やサービスの質を測るのに有効となります。

アクセリアのセキュリティサービスのご紹介

ペネトレーションテストの実施にあたり問題となるのは、調査対象の範囲を決めることです。通常ペネトレーションテストは、調査対象を決めるだけでもコストがかかってしまいます。

そこでおすすめしたいのが、セキュリティ対策の実施状況を調査しレポート化するセキュリティレポートサービスの活用です。

アクセリアで提供している「IT/OT統合セキュリティレポートサービス」では、ネットワークで流れている通信から、資産管理や通信状況の把握を行い、セキュリティリスクを洗い出してレポートにまとめて提出します。実際の通信から解析を行うため、ペネトレーションテストの調査対象を絞り込むのに役立ちます。

ペネトレーションテストの前に実施することで、テスト実施の必要性や対象範囲の決定までのコストを削減できます。

ペネトレーションテストを実施したいと考えているものの、必要性や費用面でお悩みの企業様は、ぜひ下記からご相談ください。

サービスにご興味をお持ちの方は

お気軽にお問い合わせください。

Webからお問い合わせ

お問い合わせお電話からお問い合わせ

平日09:30 〜 18:00

Free Service