リモートワーク時代の必須対策!Cato DNS Securityで実現する堅牢なDNSセキュリティ

はじめに

今回は、その対策の一例としてCato DNS Security を活用したセキュリティ強化の事例をご紹介します。

背景:増え続けるサイバー攻撃の脅威

DNS攻撃の増加と企業のリスク

近年、フィッシング攻撃やマルウェア感染による情報漏えいリスクが多くの企業で高まっており、従来のファイアウォールやエンドポイント対策だけでは対応が難しくなっています。DNSはインターネットの基盤技術であり、Webサイトやアプリケーション、クラウドサービスの利用に不可欠ですが、脆弱性を突かれることで業務の停止やデータ漏洩といった重大な被害につながるおそれがあります。そのため、DNSに対する十分なセキュリティ対策が強く求められています。

次に、DNS攻撃による主な手法をみてみましょう。

DNS攻撃の主な手法

1. DNS DDoS(分散型サービス妨害攻撃)

攻撃内容:

大量のリクエストをDNSサーバーに送りつけて、正常なDNSクエリの処理を妨害。

結果として、Webサイトやサービスが利用不能になる。

被害例:

・企業のWebサービスが数時間ダウン し、売上やブランドイメージに影響。

・クラウドサービスが停止し、リモートワークが不可能に。

2. DNSトンネリング

攻撃内容:

DNSプロトコルを悪用して、社内ネットワークから外部へ データをこっそり流出させる手法。

ファイアウォールの制約をすり抜けて情報を外部に送信できるため、機密情報の漏洩リスクが高まる。

被害例:

・企業の顧客データや設計情報が攻撃者に送信され、競争優位性が失われる。

・攻撃者がDNSを利用して、企業ネットワーク内にマルウェアを展開。

3. C2(コマンド&コントロール)通信

攻撃内容:

マルウェア感染後、攻撃者がDNSを利用して遠隔操作(C2通信) を行い、

企業のシステムを制御したり、追加のマルウェアをダウンロードさせたりする。

被害例:

・企業のデバイスがボットネット化され、大規模DDoS攻撃の踏み台にされる。

・内部システムにバックドアが仕掛けられ、長期間にわたり情報を盗まれる。

これら攻撃は、従来のネットワークセキュリティだけでは検知・防御が難しく、DNSレイヤーでの保護が不可欠 となっています。また特に、リモートワークの増加に伴い、従業員のネットワーク利用状況が把握しにくくなったことも企業における課題の一つとして挙げられます。

Cato DNS Security を導入する理由

1. 悪意のあるドメインへのアクセスを未然にブロック

既存のセキュリティ対策では防げなかった C2(コマンド&コントロール)通信やフィッシングサイトへのアクセスを、DNSレイヤーで即座に遮断。

2. クラウドベースで簡単に管理可能

Catoのプラットフォームはクラウド上で一元管理できるため、各拠点やリモートワーカーの端末にソフトウェアを個別導入する手間が不要。

3. ゼロトラストの考え方に適合

ユーザーがどこからアクセスしても、安全な通信を確保できるSASE(Secure Access Service Edge)モデルに基づいたセキュリティを実現。

| 参考コラム:新たなセキュリティモデル「SASE」とは?ゼロトラストとの関係や導入時の注意点を解説 |

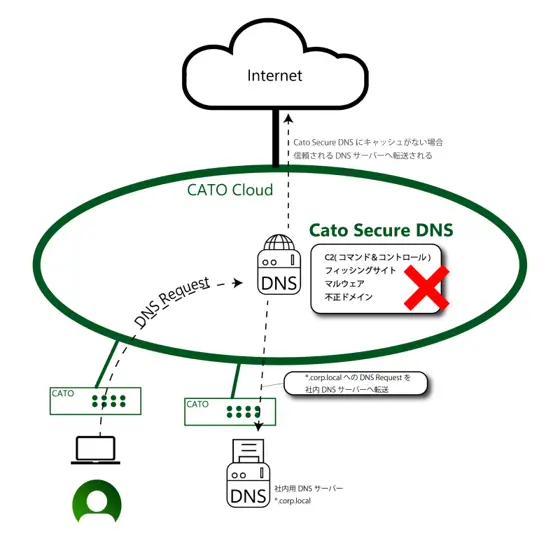

Cato Secure DNS を導入すると

・C2通信やマルウェアの通信を自動でブロック。

・フィッシングサイトへのアクセスを防ぎ、従業員を保護。

・DNSトンネリングを検知し、データ流出を防止。

こうしたセキュアなDNSに関する包括的なセキュリティ対策を講じることができ、DNS攻撃のリスクを最小限に抑え、事業継続性を確保することが可能です。

Cato Secure DNSの導入

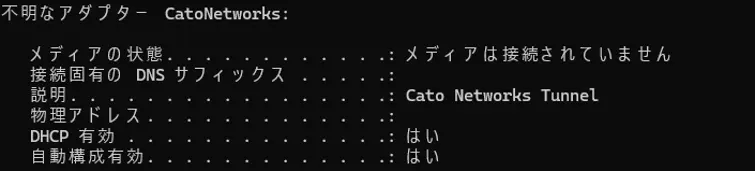

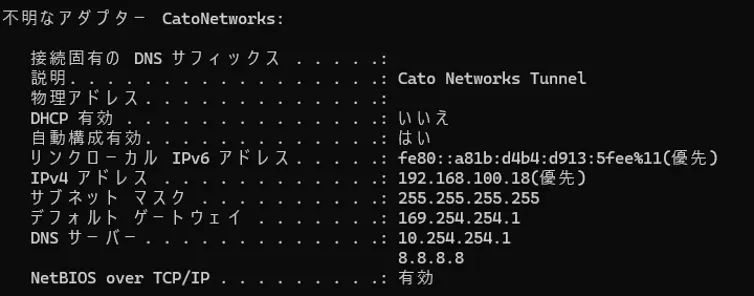

Cato Cloudに接続したユーザーは、Cato Cloudに接続した時点でプライマリDNSサーバーを「10.254.254.1」に設定されます。

◆Cato Cloud接続前

◆Cato Cloud接続後

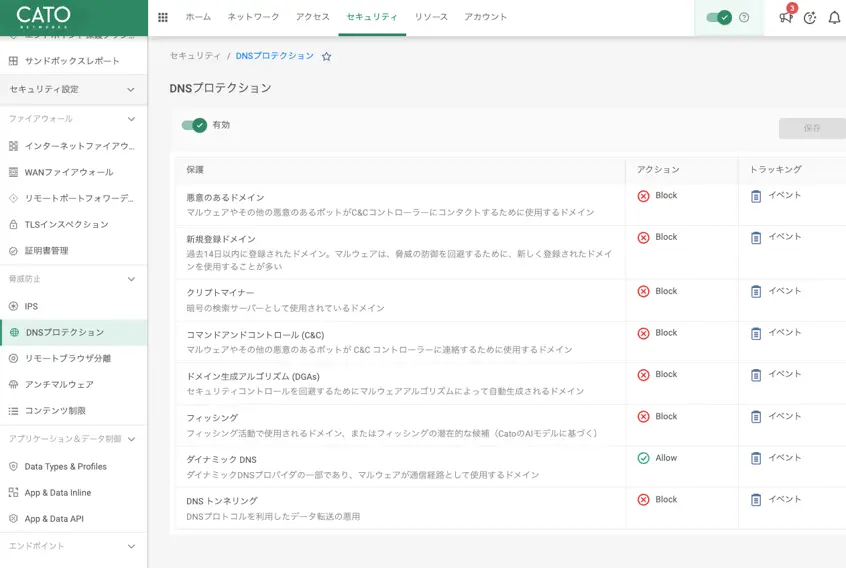

また、管理者側ではCato Cloud 管理画面で

「脅威防止→DNSプロテクション」より「有効」のトグルをONにし、「保存」を行うだけで、先述の脅威から防御することが可能となっています。

最後に

「ファイアウォールやエンドポイント対策だけでは不安…」と感じている企業の皆さん、ぜひCato DNS Securityを活用して、より強固なネットワークセキュリティを実現してみませんか?

サービスにご興味をお持ちの方は

お気軽にお問い合わせください。

Webからお問い合わせ

お問い合わせお電話からお問い合わせ

平日09:30 〜 18:00

Free Service